A equipe do CrushFTP emitiu um alerta aos seus clientes sobre uma vulnerabilidade crítica de acesso não autenticado através de portas HTTP(S), recomendando que os servidores sejam atualizados imediatamente para evitar possíveis explorações.

Conforme detalhado em e-mail enviado na última sexta-feira (21 de março de 2025), a falha permite que atacantes obtenham acesso direto a servidores desatualizados expostos à internet via HTTP(S), sem necessidade de autenticação prévia.

“Pedimos ação imediata para aplicar o patch o quanto antes. A vulnerabilidade foi tratada hoje (21/03/2025). Todas as versões da linha CrushFTP v11 foram impactadas (versões anteriores não são afetadas). Um CVE será publicado em breve”, alertou a empresa.

A principal preocupação é que qualquer instância do CrushFTP com porta HTTP(S) exposta possa ser comprometida, permitindo acessos não autorizados. A empresa acrescenta que a falha pode ser mitigada caso o ambiente esteja utilizando o recurso DMZ (zona desmilitarizada) do CrushFTP, que isola a interface da internet.

Apesar de o e-mail mencionar que apenas a versão 11 seria afetada, um boletim técnico divulgado no mesmo dia indica que as versões 10 e 11 estão vulneráveis, conforme apontado pela empresa de segurança cibernética Rapid7.

✅ Alternativa Temporária

Clientes que ainda não puderem atualizar para a versão CrushFTP v11.3.1 ou superior (que já inclui a correção) podem ativar a opção DMZ como solução temporária de contenção até que o patch seja aplicado.

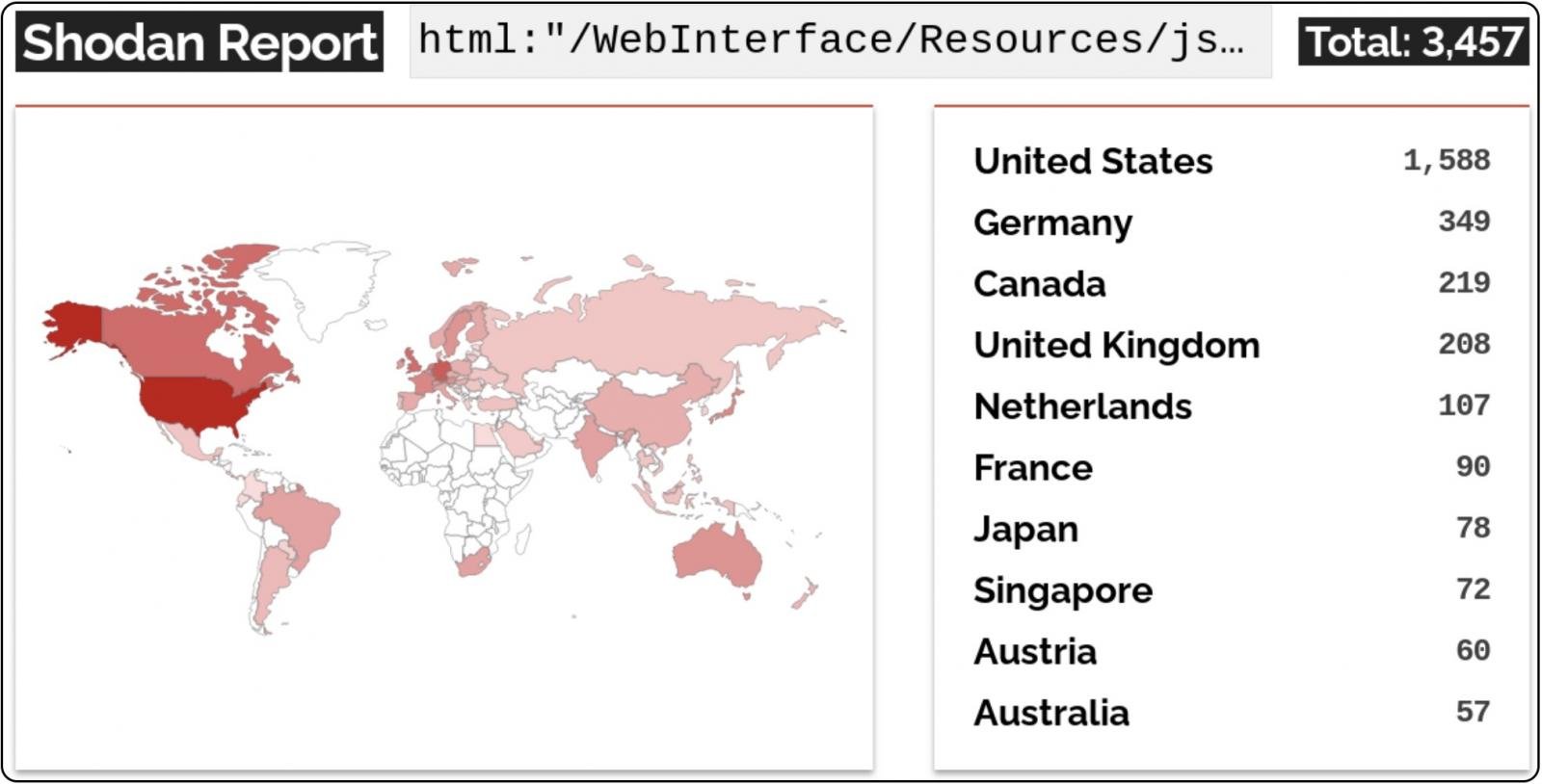

🔍 Impacto Global

Dados da plataforma Shodan indicam que mais de 3.400 instâncias do CrushFTP possuem interface web exposta publicamente, tornando-se alvos em potencial. Não há, até o momento, uma estimativa de quantas dessas instâncias já foram corrigidas.

📌 Histórico de falhas recentes no CrushFTP

Essa não é a primeira vez que o CrushFTP enfrenta vulnerabilidades críticas:

-

Abril de 2024: Uma falha zero-day (CVE-2024-4040) permitia que invasores escapassem do sistema de arquivos virtual (VFS) e acessassem arquivos do sistema operacional. A falha foi ativamente explorada, sendo associada a campanhas de espionagem com possíveis motivações políticas, conforme apurado pela CrowdStrike.

A vulnerabilidade levou a CISA (Cybersecurity and Infrastructure Security Agency) a adicioná-la ao catálogo de vulnerabilidades ativamente exploradas, exigindo que agências federais dos EUA corrigissem seus servidores em até uma semana.

-

Novembro de 2023: Clientes foram orientados a aplicar correções urgentes para a falha CVE-2023-43177, uma vulnerabilidade crítica de execução remota de código (RCE), após pesquisadores da Converge divulgarem uma prova de conceito (PoC) três meses após o patch oficial.

🛡️ Alvo constante de ataques

Ferramentas de transferência de arquivos como o CrushFTP continuam sendo alvos atrativos para grupos de ransomware, como o grupo Clop, conhecido por explorar vulnerabilidades zero-day em diversas soluções corporativas, como MOVEit Transfer, GoAnywhere MFT, Accellion FTA e Cleo.

🔐 Orientação da Central do Backup

A Central do Backup reforça a importância da aplicação imediata dos patches de segurança, especialmente para empresas que possuem servidores expostos à internet. Nossa equipe técnica está à disposição para auxiliar na validação, atualização e proteção do ambiente com agilidade e segurança.

Em casos onde a atualização imediata não for possível, recomendamos implementar mecanismos de contenção, como a funcionalidade DMZ do CrushFTP, até que a correção completa possa ser aplicada.